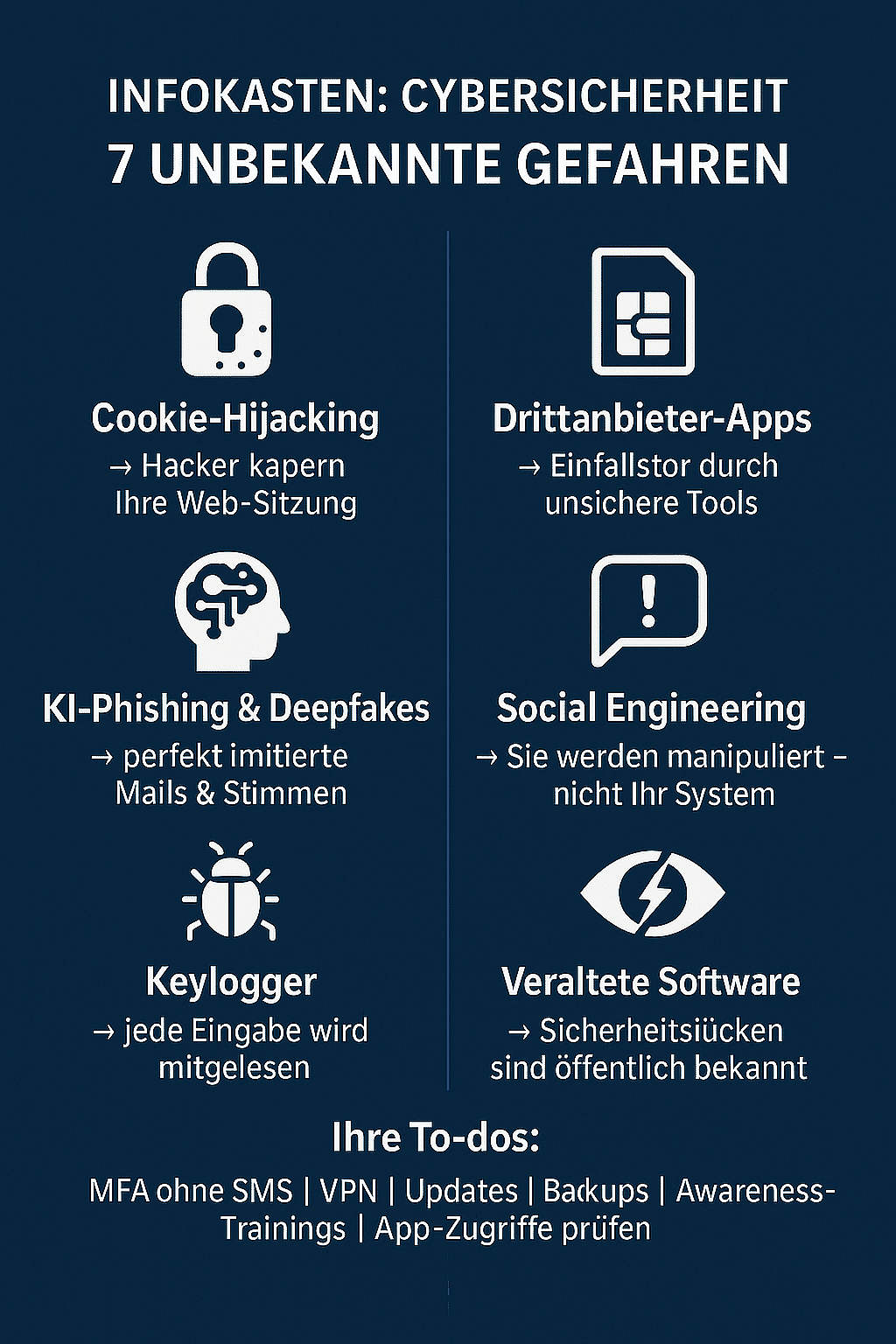

Das digitale Zeitalter hat unser Leben einfacher denn je gemacht, aber es hat es auch Hackern leichter gemacht, unsere Online-Schwachstellen auszunutzen. Hacker werden immer schlauer und nutzen immer kreativere Methoden, um in die persönlichen und geschäftlichen Konten von Menschen einzudringen. Es ist leicht, an schwache Passwörter und Phishing-E-Mails als die größten Bedrohungen zu denken, aber Hacker nutzen auch viele andere, weniger bekannte Methoden, um in Konten einzudringen. In diesem Beitrag erfahren Sie mehr über sieben überraschende Methoden, mit denen sich Hacker Zugang zu Ihren Konten verschaffen können, und wie Sie sich davor schützen können.

Was sind die gängigsten Hacking-Techniken?

Die Hacking-Methoden haben sich im Laufe der Jahre stark verändert, wobei sie sich den technologischen Fortschritt und die Tricks zunutze machen, die die Menschen beherrschen. Hacker verwenden immer noch Brute-Force-Angriffe und andere altmodische Methoden, um Sicherheitsmaßnahmen zu umgehen, aber sie werden immer raffinierter.

Eine sehr verbreitete Methode ist das Social Engineering, bei dem Hacker Menschen dazu bringen, private Informationen preiszugeben. Eine andere Art ist das „Credential Stuffing“, bei dem Sie gestohlene Anmeldeinformationen aus früheren Datenschutzverletzungen verwenden, um sich Zugang zu mehreren Konten zu verschaffen. Es gibt auch Angriffe, die durch KI unterstützt werden, so dass Hacker überzeugende gefälschte Kampagnen erstellen oder sogar Sicherheitssysteme verändern können.

Es ist sehr wichtig, diese Hacking-Techniken zu verstehen, denn sie sind die Bausteine für komplexere und überraschende Hacking-Techniken. In den folgenden Abschnitten erfahren Sie mehr über diese weniger verbreiteten Methoden und wie sie Ihre digitale Sicherheit beeinträchtigen können.

Wie nutzen Hacker unbekanntere Schwachstellen aus?

Hacker verlassen sich nicht immer auf offensichtliche Schwachstellen; sie nutzen oft übersehene Aspekte der digitalen Sicherheit aus. Im Folgenden finden Sie einige unerwartete Möglichkeiten, wie Hacker auf Ihre Konten zugreifen können:

Cookie-Hijacking

Cookies sind kleine Dateien, die auf Ihrem Gerät gespeichert werden und Anmeldesitzungen für Websites speichern. Sie sind zwar praktisch für Benutzer, können aber auch eine Goldgrube für Hacker sein. Indem sie Cookies über bösartige Links oder ungesicherte Netzwerke abfangen oder stehlen, können sich Hacker als Sie ausgeben und Zugang zu Ihren Konten erhalten, ohne Ihr Passwort zu benötigen. Verwenden Sie ein sicheres Cloud-System für zusätzlichen Schutz

SIM-Austausch

Ihre Mobiltelefonnummer wird oft als zweite Authentifizierungsebene für Online-Konten verwendet. Hacker können einen SIM-Swap durchführen, indem sie Ihren Mobilfunkanbieter davon überzeugen, Ihre Nummer auf eine neue SIM-Karte zu übertragen, die sie kontrollieren. Sobald sie Zugang zu Ihrer Telefonnummer haben, können sie die Codes der Zwei-Faktor-Authentifizierung (2FA) abfangen und die Passwörter Ihrer Konten zurücksetzen. Erfahren Sie mehr über sichere Authentifizierungsmethoden in unserem Artikel zu den besten Authentifizierungsmethoden 2024.

Deepfake-Technologie

Die Deepfake-Technologie hat sich rasant weiterentwickelt und ermöglicht es Hackern, realistische Audio- oder Video-Imitationen zu erstellen. Diese Methode wird zunehmend bei Social-Engineering-Angriffen eingesetzt, bei denen sich ein Hacker als vertrauenswürdiger Kollege oder Familienmitglied ausgibt, um Zugang zu vertraulichen Informationen zu erhalten. Für Unternehmen bieten wir spezielle Modern Cloud Workplace Lösungen an, die auch diesen Bedrohungen vorbeugen.

Ausnutzung von Drittanbieter-Apps

Viele Menschen verknüpfen ihre Konten aus Bequemlichkeit mit Anwendungen von Drittanbietern. Diese Anwendungen haben jedoch oft schwächere Sicherheitsprotokolle. Hacker können Schwachstellen in Drittanbieter-Apps ausnutzen, um sich Zugang zu verknüpften Konten zu verschaffen.

Port-Out-Betrug

Ähnlich wie beim SIM-Swapping wird beim Port-Out-Betrug Ihre Telefonnummer ohne Ihre Zustimmung zu einem anderen Anbieter übertragen. Mit Zugriff auf Ihre Nummer können Hacker Anrufe und Nachrichten abfangen, die für Sie bestimmt sind, einschließlich sensibler Codes zur Wiederherstellung Ihres Kontos.

Keylogging-Malware

Keylogger sind bösartige Programme, die jeden Tastenanschlag aufzeichnen, den Sie tätigen. Sobald sie auf Ihrem Gerät installiert sind, können sie Anmeldedaten und andere sensible Informationen ohne Ihr Wissen abfangen.

KI-gestütztes Phishing

Herkömmliche Phishing-E-Mails sind aufgrund schlechter Grammatik oder verdächtiger Links leicht zu erkennen. KI-gestützte Phishing-Kampagnen verwenden jedoch maschinelles Lernen, um äußerst überzeugende E-Mails zu erstellen, die speziell auf ihre Zielpersonen zugeschnitten sind. Diese E-Mails ahmen legitime Kommunikation so gut nach, dass selbst technisch versierte Personen zum Opfer werden können.

Im folgenden Abschnitt erläutern wir, wie Sie sich vor diesen unerwarteten Bedrohungen schützen können.

Wie können Sie sich vor diesen Bedrohungen schützen?

Nachdem wir nun einige der unerwarteten Möglichkeiten untersucht haben, wie Hacker auf Ihre Konten zugreifen können, ist es an der Zeit, sich auf Präventionsstrategien zu konzentrieren. Im Folgenden finden Sie praktische Schritte, die Sie unternehmen können:

Verstärken Sie Ihre Authentifizierungsmethoden

Die Verwendung sicherer Passwörter und die Aktivierung der Multi-Faktor-Authentifizierung (MFA) sind wichtige erste Schritte. Ziehen Sie jedoch in Erwägung, über die SMS-basierte MFA hinauszugehen und App-basierte Authentifikatoren oder Hardware-Sicherheitsschlüssel für zusätzlichen Schutz zu verwenden.

Überwachen Sie Ihre Konten regelmäßig

Behalten Sie die Kontoaktivitäten im Auge, um unbefugte Anmeldungen oder Änderungen zu erkennen. Viele Plattformen bieten Benachrichtigungen über verdächtige Aktivitäten an – stellen Sie sicher, dass diese aktiviert sind.

Vermeiden Sie öffentliche Wi-Fi-Netzwerke

Öffentliche Wi-Fi-Netzwerke sind Brutstätten für Cyberangriffe wie Cookie-Hijacking. Verwenden Sie ein virtuelles privates Netzwerk (VPN), wenn Sie auf sensible Konten in öffentlichen Netzwerken zugreifen.

Seien Sie vorsichtig mit Apps von Drittanbietern

Bevor Sie eine App eines Drittanbieters mit Ihren Hauptkonten verknüpfen, sollten Sie deren Glaubwürdigkeit überprüfen und die Berechtigungen kontrollieren. Sperren Sie den Zugriff von Apps, die Sie nicht mehr verwenden.

Informieren Sie sich über Phishing

Lernen Sie, wie Sie Phishing-Versuche erkennen können, indem Sie E-Mail-Adressen genau prüfen und es vermeiden, auf unbekannte Links zu klicken. Im Zweifelsfall sollten Sie den Absender über einen verifizierten Kanal kontaktieren, bevor Sie antworten. Für Unternehmen in Hannover bieten wir spezielle Sicherheitsberatungen an.

Im nächsten Abschnitt gehen wir auf weitere Maßnahmen zur Cybersicherheit ein, die jeder in der heutigen digitalen Landschaft ergreifen sollte.

Welche zusätzlichen Maßnahmen zur Cybersicherheit sollten Sie ergreifen?

Neben dem Schutz vor bestimmten Hacking-Techniken ist eine proaktive Einstellung zur Cybersicherheit in der heutigen Bedrohungslandschaft unerlässlich. Hier sind einige weitergehende Maßnahmen, die Sie in Betracht ziehen sollten:

Regelmäßige Software-Updates

Hacker nutzen oft veraltete Software mit bekannten Sicherheitslücken aus. Stellen Sie sicher, dass alle Geräte und Anwendungen regelmäßig mit den neuesten Sicherheits-Patches aktualisiert werden.

Daten-Backups

Erstellen Sie regelmäßig Sicherungskopien wichtiger Daten nach der 3-2-1-Regel: Bewahren Sie drei Kopien Ihrer Daten auf zwei verschiedenen Speichermedien auf und lagern Sie eine Kopie an einem anderen Ort. So stellen Sie sicher, dass Sie sich im Falle von Ransomware-Angriffen oder Datenverlusten schnell wiederherstellen können.

Verwenden Sie verschlüsselte Kommunikationstools

Verwenden Sie für sensible Kommunikation verschlüsselte Messaging-Plattformen, die Daten vor dem Abfangen durch Unbefugte schützen.

Investieren Sie in Cybersecurity-Schulungen

Ob für den persönlichen Gebrauch oder innerhalb eines Unternehmens, ständige Weiterbildung über neue Bedrohungen ist von unschätzbarem Wert. Wenn Sie verstehen, wie Hacker vorgehen, können Sie potenzielle Risiken erkennen, bevor sie eskalieren.

Wenn Sie diese Maßnahmen zusammen mit speziellen Schutzmaßnahmen gegen unerwartete Hacking-Methoden umsetzen, werden Sie Ihre Anfälligkeit für Cyberangriffe deutlich verringern. Im nächsten Abschnitt stellen wir Ihnen konkrete Maßnahmen vor, die Sie noch heute ergreifen können.

Sichern Sie Ihr digitales Leben heute

Cybersicherheit ist nicht mehr optional – sie ist eine Notwendigkeit in unserer vernetzten Welt. Da Hacker immer neue Wege finden, um auf Konten zuzugreifen, ist es wichtig, informiert zu sein und proaktiv zu handeln.

Wir sind darauf spezialisiert, Unternehmen dabei zu helfen, ihr digitales Vermögen vor den sich entwickelnden Bedrohungen zu schützen durch unsere IT Flatrate. Wenden Sie sich noch heute an uns, wenn Sie fachkundige Beratung zur Sicherung Ihrer Online-Präsenz und zum Schutz Ihrer wichtigsten Daten benötigen.

Gründer und Inhaber der hagel IT-Services GmbH. Technikfan mit Leidenschaft – stets auf der Suche nach neuen Möglichkeiten zur Verbesserung.

Kommentarbereich geschlossen.